美国NSA丑闻纰漏者爱德华斯诺登再次披露新内幕:一项美国的窃听技术“DROPMIRE”被植入了欧盟驻华盛顿大使馆的Cryptofax中。而更吸引我的是报道的配图。

我自己做过多次试验来窃听我办公室的设备,得到的模糊图像和上图中第三张基本相同,这差不多就是你用无线电接收装置接收泄露的视频信号中某篇文本得到了图片。

很不幸,到现在为止,卫报没有提供技术上的细节,只是简单的说此窃听技术涉及“收集专门的天线传输”。卫报通过对上面的图片的解释,作为“安插在市售的加密传真机上的漏洞”的参考资料,但是没有提供进一步的细节。

我对这件事情的了解也就只有报纸上写到的这些,其他就不是很清楚了,但是这个模糊的图片给了我一些线索,仔细看下大写字母为“EC NCN”。

你可能会发现,只有这些字母的竖直边缘是亮的,相应的水平边缘就变得很不清楚了(例如:E,N)。

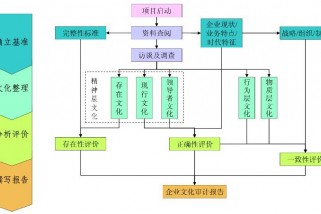

想象一下,被窃听的设备是一台激光打印传真机。激光束在感光鼓上依次曝光了一张图像的点阵。如果激光单元被打开,激光指向的像素点的电荷就会被导出,墨粉就不被吸引到上面,产生了白色的像素。如果激光单元是关着的,感光鼓的表面会保持充电,墨粉就被吸引,转移到纸张上,从而形成一个黑的像素。典型的激光打印机有一个单一的激光二极管,二极管在打印页面的纸张上每一个的像素上扫过,一行接一行的。现在激光二极管每一次打开和关闭,在为这种电磁“点击”输送电能的电缆上,我们将无线电接收器转到其他安静的无线电频道就可以监听。在几兆赫兹的频率下(取决于打印的分辨率和速度),一般的为人耳听觉设计的AM收音机无法解调这么高频率的点击,但是一个高频宽的实验室接收器就能够做到。产生的波形能够数字化,并转变成光栅图像(参见详细的出版物)。

让我们模拟一下,窃听激光打印机在打印“EC NCN”的样子:下面的第一个图是被窃听的文本,第二个图像是窃听者看到的结果。

激光束一行接一行的扫描文本,每一次的开启和关闭,那就是一次白色和黑色的转换,我们可以视这种多频的“点击”为一个白色的像素点。每一个字母的竖直边缘变成一个垂直的亮线,而水平的边界去无法看见,另外,周边环境也会有的无线电干扰。

在上面的图像中,我只是模拟了这个过程,即模拟了输入图片的水平微商经过无线电接收器的带通滤波器和调幅解调,之后取绝对值,另外还要加上噪音。这个结果会和卫报上的图像有所不同,这可能是由于使用了不同的字体和解调器,而且这是窃听到的图片的扫描件,文字的行也不是完全水平的。卫报上图像也显示了文本向后倾斜了一点,如果窃听者没有调整水平扫描频率到和被窃听的传真机的频率相匹配,就会得到这个结果。如果真是这样的,我就会有一点失望:我本期望NSA掌握的是信号处理的技术,这样就可以利用像素时脉对窃取的图像进行精准的排列。

现在还不知道NSA到底把什么植入“Cryptpfax”设备。窃听攻击了二级发光器的电源电流,正像前文所述,可以在没有动过手脚的设备上很好的作业,作为一个纯粹的被动攻击没有使用任何“窃听漏洞”。然而,产生的信号不是很强,在没有射电天文式天线设计时,很难在超过几米的距离上接收到。

另一方面,如果敌人使用物理接入目标设备,那么他们可以安装一个特制的发射器在设备里。这就可以从一个内部数字接口接收处理过的数据流,然后使用合适的数字调制和纠错码发送出去,这样就会得到一个没有任何背景噪音的清晰图像。图像就不会像上面的图像这样,有噪音和扫描线。

所以我在这只能推测到底“植入”了什么:

NSA可能已经修改了设备,没有安装额外的电子设备,目的是减少被发现的可能性。他们做了非常小的,纯粹的机械改变,以加强现有附加信号的发射。用一个简单的方法就能实现,操纵接地回路。好的电子产品设计人员要确保任何电流沿着相同的路径返回到电源,例如双绞线电缆。断开接地回路线路和通过其他设备上的金属结构发送电流流回弯路,你可以有效的建立一个发射线圈,大幅度的提高信息漏洞而没有留下任何明显痕迹(如增加发射器到电路板上)。他们也可以删除屏蔽材料,短路或删除抑制无线电干扰的低通滤波器,基本上与电磁兼容性的教科书的建议相反。

他们可能已经安装到了附近(在几米的范围内,可能在相同的电源电路中)的设备上,它记录上述的泄露信号,然后重新发送他们到一个更远的距离,做进一步分析。他们可能安装了使用微波辐射来“转译”目标设备,可能通过了一个窗口,然后从背散波信号来看有趣的数据。每一寸电线都是接收和发射天线,这将反映电磁波水平。他对某些频率的电磁波反映的会比较好,这不仅取决于它的波长,而且还取决于数据是如何终止的(例如,处于打开或接地)。如果终止数据随数据改变,在某个合适的频率发射射频能量,窃听传回的信号,就可以窃听更远的距离而不仅仅是被动聆听。

如果一个非线性器件(晶体管,二极管)被连接到导线的两端,然后它的状态(开,关)将会影响正在建立的谐波。这将被窃听者通过背散波在监听设备的整数倍的频率上监听到。

这里很多的技术都是猜想,或是利用公开的技术在实验室中证明的。但是我们能难证明这些技术在侵犯个人隐私和窃取机密上有多普及,因为在现实生活中,执行这些窃听的人(非学术实验室)不会把他们的行为公之于众的,于是,我感谢让我见到了当代现实世界的TEMPEST式的攻击。

转载请注明出处。

相关文章

相关文章

热门资讯

热门资讯

精彩导读

精彩导读

关注我们

关注我们